Wir haben die wichtigsten Informationen zu Datenverletzungen, deren Ursachen und wie Tokenisierung und Verschlüsselung zu Ihrem Schutz eingesetzt werden, für Sie zusammengestellt.

Einführung

Im sich schnell entwickelnden Bereich der Datensicherheit dominieren derzeit zwei Titanen, die durch die neuesten technologischen Entwicklungen noch verstärkt werden: Tokenisierung und Verschlüsselung. Da Unternehmen bestrebt sind, Informationen zu schützen, Datenschutzbestimmungen einzuhalten und das Vertrauen der Öffentlichkeit zu gewinnen, bleibt die Frage, welche Methode sie wählen sollen, der Heilige Gral der Sicherheit. In diesem Artikel geben wir einen Überblick über Tokenisierung und Verschlüsselung und untersuchen anhand von Fallstudien ihre Stärken und Schwächen sowie letztlich ihre Fähigkeit, vor der wachsenden Bedrohung durch Cyberangriffe zu schützen.

Die größten Online-Datenlecks aller Zeiten im Jahr 2023

Der bislang größte Datenleck war zum Zeitpunkt der Erstellung dieses Artikels der Datenverstoß, der sich im März 2020 bei Cam4 ereignete. Bei diesem Vorfall wurden mehr als 10 Milliarden Datensätze offengelegt. An zweiter Stelle steht die Datenpanne bei Yahoo im Jahr 2013. Ursprünglich meldete das Unternehmen etwa eine Milliarde offengelegte Datensätze. Nach einer Untersuchung wurde diese Zahl jedoch aktualisiert und es stellte sich heraus, dass unglaubliche drei Milliarden Konten betroffen waren. Ein weiterer bemerkenswerter Vorfall war die Sicherheitsverletzung der nationalen ID-Datenbank Indiens, Aadhaar, im März 2018. Bei diesem Vorfall wurden über 1,1 Milliarden Datensätze offengelegt, darunter sensible biometrische Informationen wie Identifikationsnummern und Fingerabdruckscans. Diese Informationen können für unbefugte Zwecke wie die Eröffnung von Bankkonten oder den Zugriff auf finanzielle Hilfen und verschiedene staatliche Dienstleistungen missbraucht werden. 1

Die große Gefahr solcher Verstöße liegt in unserer untrennbaren Abhängigkeit von Technologie als grundlegendem Bestandteil dessen, was es heute bedeutet, Mensch zu sein. Mit dem Eintritt der Menschheit in das digitale Zeitalter haben Unternehmen und Regierungen weltweit ihre Abhängigkeit von Technologie zum Sammeln, Auswerten und Schutz personenbezogener Daten zunehmend verstärkt. Infolgedessen kam es zu einem sprunghaften Anstieg der Cyberkriminalität, der sowohl geringfügige Verstöße als auch groß angelegte Angriffe mit Auswirkungen auf Milliarden von Nutzern umfasst.

Seit der europaweiten Einführung der Datenschutz-Grundverordnung (DSGVO) am 25. Mai 2018 wurden bis Januar 2023 die meisten Datenschutzverletzungen in den Niederlanden gemeldet, insgesamt rund 117.434. An zweiter Stelle lag Deutschland mit mehr als 76.000 gemeldeten Datenschutzverletzungen. 2

Die teure Realität des Datenschutzes

Im Jahr 2022 beliefen sich die durchschnittlichen Kosten einer einzelnen Datenschutzverletzung in allen Branchen weltweit auf etwa 4,35 Millionen US-Dollar. Am höchsten waren die Kosten im Gesundheitswesen, wo jede gemeldete Datenschutzverletzung den Betroffenen eine erhebliche finanzielle Belastung von 10,1 Millionen US-Dollar verursachte. Der Finanzsektor folgte dicht dahinter, wobei jede Datenschutzverletzung einen Verlust von rund 6 Millionen US-Dollar verursachte (1,5 Millionen US-Dollar mehr als im globalen Durchschnitt).

Cyberkriminelle wählen ihre Ziele sorgfältig aus, wobei sie zwei wesentliche Faktoren berücksichtigen: das Potenzial für maximale Auswirkungen und die Möglichkeit, maximalen Gewinn zu erzielen. Finanzinstitute erfüllen diese Bedingungen aufgrund der Speicherung hoch wertvoller Daten in idealer Weise. Darüber hinaus bieten die laufenden Initiativen zur digitalen Transformation dieser Institutionen Cyberangreifern noch größere Möglichkeiten, sich unbefugten Zugriff auf diese begehrten Daten zu verschaffen. 3

Datenverletzung bei Equifax

Wie kam es zu der Datenverletzung?

Das Auftreten der Datenpanne ist eine Untersuchung wert. Die Datenpanne bei Equifax kann als katastrophales Ereignis bezeichnet werden. Eine Reihe von mangelhaften Cybersicherheitspraktiken machte es Cyberkriminellen alarmierend leicht, die Sicherheitslücke auszunutzen. Es lassen sich vier grundlegende Schwachstellen identifizieren, die wesentlich zur Kompromittierung der Sicherheit beigetragen haben.

- Das Unternehmen hat eine bekannte Schwachstelle (CVE-2017-5638) in seinem Open-Source-Entwicklungsframework Apache Struts nicht angemessen behoben. Obwohl der Patch für CVE-2017-5638 bereits seit sechs Monaten verfügbar war, wurde er nicht installiert, was zu der Sicherheitsverletzung führte.

- Equifax versäumte es außerdem, eine ordnungsgemäße Segmentierung in seinem Ökosystem zu implementieren, sodass die Angreifer nach dem Zugriff über das Webportal nahtlos zwischen mehreren Servern navigieren konnten.

- Die Sicherheit von Equifax wurde zusätzlich dadurch gefährdet, dass die Hacker Benutzernamen und Passwörter im Klartext gespeichert fanden. Durch Ausnutzen dieser Sicherheitslücke konnten sie ihre Berechtigungen erweitern und tieferen Zugriff auf sensible Informationen erlangen.

- Erschwerend kam hinzu, dass Equifax es versäumt hatte, ein Verschlüsselungszertifikat für eines seiner internen Tools zu erneuern. Durch diese Nachlässigkeit konnten die Hacker mehrere Monate lang unbemerkt Daten abziehen.

Darüber hinaus ist anzumerken, dass mehr als ein Monat verging, bevor Equifax die Sicherheitsverletzung schließlich öffentlich bekannt gab. Während dieser Zeit verkauften hochrangige Führungskräfte Aktien des Unternehmens, was zu Vorwürfen des Insiderhandels führte.

Welche konkreten Daten waren bei diesem Vorfall kompromittiert worden?

Die Datenpanne bei Equifax hatte das Potenzial, mehr als 40 % der amerikanischen Bevölkerung zu betreffen.

Die folgenden Daten wurden kompromittiert:

- Namen

- Geburtsdaten

- Sozialversicherungsnummern

- Führerscheinnummern

- Kreditkartennummern

Aufgrund der hohen Sensibilität der kompromittierten personenbezogenen Daten (Personally Identifiable Information, PII) und Finanzdaten wurde Equifax mit einer Geldstrafe von 700 Millionen US-Dollar belegt.

Lehren aus der Datenpanne bei Equifax:

Finanzdienstleister und kleine Unternehmen können aus dieser Datenpanne wichtige Lehren ziehen.

1.Bewusstsein für die Sensibilität von Daten:

Lehre: Unternehmen müssen ein tiefgreifendes Verständnis für die Sensibilität der Daten haben, die sie sammeln, speichern und verarbeiten, insbesondere im Fall von personenbezogenen Daten wie Sozialversicherungsnummern, Adressen und Finanzdaten.

Maßnahme: Richten Sie ein umfassendes Datenklassifizierungssystem ein, mit dem Informationen effektiv kategorisiert werden können. Setzen Sie außerdem Verschlüsselungstechniken ein, um sensible Daten zu schützen, und führen Sie strenge Zugriffskontrollen durch.

2. Patch Management:

Erkenntnis: Nicht behobene Software-Schwachstellen sind ein häufiger Einfallspunkt für böswillige Hacker. Der Vorfall bei Equifax ereignete sich aufgrund einer nicht behobenen Schwachstelle im Apache Struts-Framework.

Maßnahme: Aktualisieren Sie Software und Systeme regelmäßig und beheben Sie Schwachstellen mithilfe von Tools für das Schwachstellenmanagement, um Schwachstellen schnell zu erkennen und zu beheben.

3. Netzwerksicherheit:

Erkenntnis: Unzureichende Netzwerksicherheitsmaßnahmen können zu unbefugtem Zugriff auf kritische Systeme führen.

Maßnahme: Setzen Sie Firewalls, Intrusion-Detection-Systeme und Verschlüsselungsprotokolle ein. Überprüfen Sie regelmäßig die Netzwerksicherheit und führen Sie Penetrationstests durch.

4. Plan für die Reaktion auf Vorfälle:

Erkenntnis: Equifax wurde für seine unzureichende Reaktion nach der Entdeckung der Sicherheitsverletzung kritisiert.

Maßnahme: Erstellen Sie einen umfassenden Plan für die Reaktion auf Vorfälle, der klare Kommunikationskanäle, definierte Rollen und festgelegte Verantwortlichkeiten enthält. Führen Sie regelmäßig Übungen durch und aktualisieren Sie den Plan kontinuierlich auf der Grundlage der gewonnenen Erkenntnisse.

5. Authentifizierung und Zugriffskontrolle:

Erkenntnis: Das Risiko eines unbefugten Zugriffs kann durch schwache oder gestohlene Anmeldedaten entstehen.

Maßnahme: Es ist unerlässlich, robuste Authentifizierungsmechanismen wie Multi-Faktor-Authentifizierung zu implementieren. Setzen Sie außerdem das Prinzip der geringsten Berechtigungen durch und stellen Sie sicher, dass Mitarbeiter nur die für ihre jeweiligen Aufgaben erforderlichen Mindestberechtigungen erhalten.

6. Risikomanagement für Lieferanten:

Erkenntnisse: Die Sicherheitsverletzung bei Equifax war auf eine Schwachstelle in einer von einem Drittanbieter bereitgestellten Software zurückzuführen.

Empfohlene Maßnahme: Es ist von entscheidender Bedeutung, die von Drittanbietern implementierten Sicherheitspraktiken regelmäßig zu bewerten und zu überwachen. Darüber hinaus ist es ratsam, strenge Sicherheitsklauseln in Verträge und Vereinbarungen aufzunehmen.

7. Datenverschlüsselung:

Erkenntnis: Verschlüsselte Daten stellen selbst im Falle eines unbefugten Zugriffs eine erhebliche Abschreckung gegen Missbrauch dar.

Maßnahme: Implementieren Sie Verschlüsselungsmaßnahmen für Daten im Ruhezustand und während der Übertragung. Es ist unerlässlich, geeignete Verwaltungs- und Schutzprotokolle für Verschlüsselungsschlüssel festzulegen.

Tokenisierung entmystifiziert: Wie sie funktioniert und warum sie wichtig ist

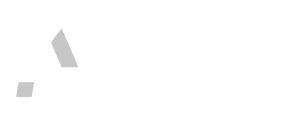

Die Tokenisierung ist eine wichtige Technik zur Datensicherheit, die in der heutigen digitalen Landschaft erheblich an Bedeutung gewonnen hat. Durch die sorgfältige Ersetzung sensibler Informationen durch nicht sensible Token bietet dieser Prozess einen robusten Schutz vor potenziellen Cyber-Bedrohungen.

Im Wesentlichen werden sensible Daten wie Kreditkartennummern oder persönliche Identifikationsnummern (PINs) bei der Tokenisierung durch Platzhalter-Token ersetzt, die keine Ähnlichkeit mit den Originaldaten aufweisen. Diese Technik ist äußerst effektiv, um die Gefährdung sensibler Informationen zu verringern, sodass es für böswillige Akteure erheblich schwieriger wird, diese zu kompromittieren. Die Tokenisierung spielt eine wichtige Rolle beim Schutz sensibler Daten und gewährleistet, dass die finanziellen und persönlichen Informationen von Personen sicher bleiben. Wenn eine Kreditkartennummer beispielsweise „1234-5678-9876-5532“ lautet, wird sie durch ein eindeutiges Token „abc123xyz456pqr789“ ersetzt. Dieses Token ist für jeden, der es abfängt, bedeutungslos, aber das Zahlungsabwicklungssystem kann es verwenden, um auf die tatsächlichen Kreditkartendaten zu verweisen, die sicher in einer Datenbank gespeichert sind. Im Folgenden erläutern wir, welche Auswirkungen die Tokenisierung tatsächlich haben kann, wie sie funktioniert und warum sie in der heutigen datengesteuerten Welt so wichtig ist.

Die Leistungsfähigkeit der Verschlüsselung: Wie sie funktioniert und warum sie wichtig ist

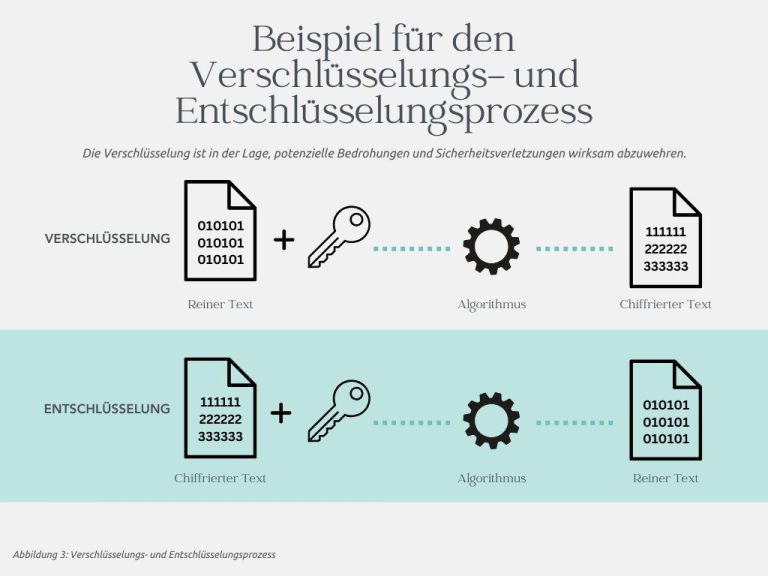

Verschlüsselung spielt eine entscheidende Rolle bei der Gewährleistung der Sicherheit sensibler Daten. Im Gegensatz zur Tokenisierung wird die Verschlüsselung in erster Linie zum Schutz von Daten während der Übertragung oder Speicherung eingesetzt. Dabei werden die Originaldaten mithilfe eines Verschlüsselungsalgorithmus und eines geheimen Schlüssels in einen Chiffretext umgewandelt. Der Chiffretext kann mit dem entsprechenden Entschlüsselungsschlüssel wieder in die ursprünglichen Daten entschlüsselt werden. Verschlüsselung ist reversibel, d. h., die Daten können mit dem richtigen Entschlüsselungsschlüssel wieder in ihre ursprüngliche Form entschlüsselt werden. Beispielsweise kann das Wort „HELLO” in eine zufällige Zeichenfolge wie „8d78evf” umgewandelt werden.

Durch die Umwandlung von Informationen in ein unlesbares Format wird unbefugter Zugriff ohne den erforderlichen Entschlüsselungsschlüssel oder das Passwort verhindert. Diese grundlegende Technik wird häufig in der Informationssicherheit eingesetzt und schützt gespeicherte, übertragene und verarbeitete Daten. Ob es um den Schutz persönlicher Daten, Finanztransaktionen oder vertraulicher Geschäftsinformationen geht – Verschlüsselung sorgt dafür, dass sensible Daten während ihres gesamten Lebenszyklus sicher bleiben. Die Stärke der Verschlüsselung liegt in ihrer Fähigkeit, potenzielle Bedrohungen und Sicherheitsverletzungen wirksam abzuwehren, sodass Einzelpersonen und Organisationen bei ihren digitalen Interaktionen beruhigt und vertrauensvoll sein können.

Im Wesentlichen werden sensible Daten wie Kreditkartennummern oder persönliche Identifikationsnummern (PINs) tokenisiert, d. h. durch Platzhalter-Tokens ersetzt, die keine Ähnlichkeit mit den Originaldaten haben. Diese Technik ist äußerst wirksam, um die Gefährdung sensibler Informationen zu verringern, sodass es für böswillige Akteure erheblich schwieriger wird, diese zu kompromittieren. Die Tokenisierung spielt eine wichtige Rolle beim Schutz sensibler Daten und gewährleistet, dass die finanziellen und persönlichen Daten von Einzelpersonen sicher bleiben. Wenn eine Kreditkartennummer beispielsweise „1234-5678-9876-5532“ lautet, wird sie durch ein eindeutiges Token „abc123xyz456pqr789“ ersetzt. Dieses Token ist für jeden, der es abfängt, bedeutungslos, aber das Zahlungsabwicklungssystem kann es verwenden, um auf die tatsächlichen Kreditkartendaten zu verweisen, die sicher in einer Datenbank gespeichert sind. Im Folgenden erläutern wir, welche Auswirkungen die Tokenisierung tatsächlich haben kann, wie sie funktioniert und warum sie in der heutigen datengesteuerten Welt so wichtig ist.

Vergleich zwischen Tokenisierung und Verschlüsselung

Datensicherheit ist im digitalen Zeitalter zu einem kritischen Thema geworden, was zur Entwicklung zweier zuverlässiger Methoden zum Schutz sensibler Daten geführt hat: Tokenisierung und Verschlüsselung. Mit ihren einzigartigen Ansätzen zielen beide Techniken darauf ab, wertvolle Informationen vor unbefugtem Zugriff und Cyber-Bedrohungen zu schützen. Bei der Tokenisierung werden sensible Datenelemente durch nicht sensible Platzhalter, sogenannte Tokens, ersetzt, die bei Abfangen bedeutungslos sind. Bei der Verschlüsselung hingegen werden lesbare Daten mithilfe komplexer Algorithmen in ein unverständliches Format umgewandelt, sodass zum Abrufen der ursprünglichen Informationen ein Entschlüsselungscode erforderlich ist. Beide Methoden bieten zwar robuste Sicherheitsmaßnahmen, unterscheiden sich jedoch in ihrer Umsetzung und ihrem Schutzniveau. Um zu bestimmen, welche Methode im Kampf um Datensicherheit die Oberhand gewinnt, ist es entscheidend, die Stärken und Grenzen von Tokenisierung und Verschlüsselung genauer zu untersuchen.

Wie sieht die Zukunft von Tokenisierung und Verschlüsselung aus?

Der weltweite Markt für Tokenisierung wurde 2022 auf 2,39 Milliarden US-Dollar geschätzt und soll von 2,81 Milliarden US-Dollar im Jahr 2023 auf 9,82 Milliarden US-Dollar im Jahr 2030 wachsen. 4 Der weltweite Markt für Verschlüsselungssoftware wurde 2022 auf 13,46 Milliarden US-Dollar geschätzt und soll von 2023 bis 2030 mit einer durchschnittlichen jährlichen Wachstumsrate (CAGR) von 16,2 % wachsen. 5

Vor dem Aufkommen der Tokenisierung war die Verschlüsselung die bevorzugte Methode zur Gewährleistung der Compliance. Allerdings haben wir bereits die Vor- und Nachteile dieses Ansatzes erkannt. Das Hauptproblem liegt in den erheblichen Kosten. Die Verschlüsselung erfordert robuste Datensysteme, die in der Lage sind, die für eine fortschrittliche Verschlüsselung erforderlichen komplexen Berechnungen durchzuführen.

Dies stellt kleinere Händler mit begrenzten finanziellen Ressourcen vor eine größere Herausforderung. Um ihre Daten zu schützen, müssen kleinere Händler möglicherweise eine umfangreiche Systemaufrüstung vornehmen.

Der Markt für Tokenisierung verzeichnet ein deutliches Wachstum, da immer mehr Menschen digitale Geldbörsen, Online-Banking und E-Commerce-Plattformen nutzen. Diese steigende Nachfrage nach sicheren digitalen Zahlungsmethoden hat den Markt zusätzlich gestärkt, ebenso wie die Anforderungen zur Einhaltung der PCI DSS-Vorschriften (Payment Card Industry Data Security Standard) zum Schutz von Kundenzahlungsdaten und die zunehmende Häufigkeit von Finanzbetrug im E-Commerce. Die Einführung der Tokenisierung gewährleistet nicht nur den Schutz sensibler Zahlungsdaten, sondern bietet Unternehmen auch neue Möglichkeiten, die sich in der sich ständig weiterentwickelnden digitalen Landschaft eröffnen.

Darüber hinaus wird erwartet, dass die zunehmende Beliebtheit von Zahlungs-Apps in verschiedenen Branchen erhebliche Chancen für den Tokenisierungsmarkt schaffen wird. Von Einzelhandel bis hin zum Gesundheitswesen integrieren immer mehr Unternehmen Zahlungs-Apps in ihre Abläufe, um ihren Kunden Komfort und Flexibilität zu bieten. Die Tokenisierung löst das Problem der sicheren Speicherung und Übertragung von Zahlungsdaten und ist damit eine ideale Lösung für diese Branchen.

Fazit

Wenn es um den Schutz von Daten in Cloud-Diensten oder Anwendungen geht, ist es wichtig, die Vorteile und Grenzen von Tokenisierung und Verschlüsselung zu verstehen. Beide Methoden haben ihre eigenen Stärken beim Schutz sensibler Informationen und bei der Einhaltung gesetzlicher Vorschriften.

Verschlüsselung ist eine leistungsstarke Technik, die Daten in ein unlesbares Format umwandelt und so ihre Vertraulichkeit gewährleistet. Sie kann jedoch einige Komplexitäten mit sich bringen, wie z. B. die Schlüsselverwaltung und potenzielle Schwachstellen. Die Tokenisierung hingegen ersetzt sensible Daten durch nicht sensible Token, wodurch Risiken minimiert werden und die Benutzerfreundlichkeit erhalten bleibt. Dennoch ist sie möglicherweise nicht für alle Szenarien geeignet.

Unternehmen müssen ihre spezifischen Anwendungsfälle und gesetzlichen Anforderungen sorgfältig prüfen, um zu entscheiden, ob sie Verschlüsselung, Tokenisierung oder eine Kombination aus beiden Methoden einsetzen sollten. Unter Berücksichtigung von Faktoren wie Datenempfindlichkeit, Zugriffskontrolle und Compliance können Unternehmen ihre Datenschutzstrategien entsprechend anpassen.

Bei Aspect Advisory verwenden wir eine Kombination aus beiden Methoden, um den Datenschutz zu maximieren und dabei die Vorteile der Datensegmentierung durch Tokenisierung und die umfassende Datensicherheit durch Verschlüsselung zu nutzen. Die Wahl zwischen diesen Ansätzen hängt von den Anforderungen des Geschäftsmodells des Kunden, den spezifischen Sicherheitsanforderungen, der Einhaltung gesetzlicher Vorschriften und der Art der zu schützenden Daten ab.

Referenzen:

- Die größten Online-Datenschutzverletzungen aller Zeiten 2023: https://www.statista.com/statistics/290525/cyber-crime-biggest-online-data-breaches-worldwide/

- Verstöße gegen den Schutz personenbezogener Daten in Europa 2023: https://www.statista.com/statistics/1203667/total-personal-data-breaches-europe/#:~:text=Seit%20der%20Verordnung%20zum%20Schutz%20der%20personenbezogenen%20Daten%20wurden%2076%2C000%20Meldungen%20über%20Verstöße%20gegen%20den%20Datenschutz%20erhalten

- Die 10 größten Datenschutzverletzungen im Finanzwesen: https://www.upguard.com/blog/biggest-data-breaches-financial-services

- Die weltweite Marktgröße für Tokenisierung bis 2030: https://www.fortunebusinessinsights.com/tokenization-market-107201

- Der weltweite Markt für Verschlüsselungssoftware bis 2030: https://www.grandviewresearch.com/industry-analysis/encryption-software-market#:~:text=The%20global%20encryption%20software%20market,Device%20(BYOD)%20among%20enterprises.

Contact us

Stuart Thomson

Partner,

Aspect Advisory

![]()